IRIS : Avant d’explorer la question du faux, qu’est-ce que l’identité réelle d’un individu ?

OK : Sur le plan administratif, l’identité d’un individu est avant tout représenté par sa carte nationale d’identité. Il s’agit d’un document officiel qui mentionne quelques caractéristiques : nom, prénom, date de naissance, taille, etc. Mais derrière cette identité publique, il existe une identité intime qui est plus riche et plus complexe. Elle dépend d’un vécu mais également de références familiales, amicales, scolaires et professionnelles. On peut être né d’un père alsacien et d’une mère bretonne. On peut être né à Marseille mais vivre à Paris. On peut se sentir Français tout en étant Européen. L’individu est ainsi composite. Ce « tout » est cependant parfaitement fonctionnel. Au fond, dans cette question de l’identité, il est nécessaire de se demander : qu’est-ce qui fait que l’on est « soi » ? Quelles sont nos références dans la vie de tous les jours ?

IRIS : De quelle manière retrouve-t-on cette complexité dans le cyberespace ?

OK : Si dans la vie réelle, la notion de l’identité intime est complexe, il en va de même dans le cyberespace. L’individu n’en a d’ailleurs pas forcément conscience… mais, il a, nécessairement plusieurs identités. Par « identité », il faut comprendre « code », « référence ». L’individu est identifié par des chiffres, des lettres. Il s’agit d’identifiants qui lui sont propres. Ils lui ont été attribués par un opérateur. Ce qui permet à ce dernier de l’identifier directement. On peut parler de « référence client ». Chaque site a les siennes. Les numéros que l’on vous demande sont, à chaque fois, différents, mais l’on s’aperçoit que le seul dénominateur commun, c’est « vous ».

IRIS : Il s’agit là du volet technique de l’identité… mais il est également possible de se créer des pseudos.

OK : Exactement ! Ces « codes » que je viens d’évoquer concernent un aspect technique. Un opérateur vous impose un identifiant. Cependant, un individu peut également se créer ses propres identifiants : adresses mails, pseudos, avatars… Il peut ainsi exister sous plusieurs noms. Un individu peut ainsi avoir plusieurs adresses mails. Elles peuvent êtres imposées car il a plusieurs fournisseurs d’accès (@yahoo.fr, @gmail.com…), mais il peut également se créer son propre carnet d’adresse personnelles. Il va séparer l’adresse mail professionnelle de celle pour ses amis ou encore pour sa famille. Un individu est ainsi pluriel dans le cyberespace. Certaines adresses peuvent être proches de mon être social. D’autres, au contraire, sont plus éloignées… Nous pouvons encore complexifier cette notion d’identité en évoquant les pseudos et les avatars. L’individu peut se cacher derrière un nom d’emprunt pour des motifs personnels. Une personne s’appelant dans la vie réelle « Jacques Martin » peut se faire appeler « John Smith » ou encore « Gandalf ». Internet favorise l’usage des pseudonymes. Les réseaux sociaux et les plateformes de discussions permettent de multiplier les noms d’emprunt. Tous ces pseudos ou avatars sont l’expression de notre identité. Mais comment rapprocher « Gandalf » de « Jacques Martin » lors que l’on est extérieur au cercle intime ?

IRIS : A partir de quand passe-t-on dans l’illégalité ?

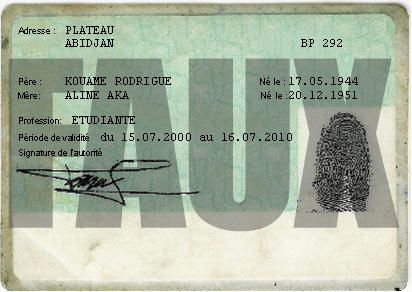

OK : L’illégalité commence avec l’usurpation d’identité. S’il est possible de se créer des pseudos, il est également possible d’usurper l’identité d’un individu. Autrement dit, quelqu’un peut se faire passer pour soi dans le cyberespace. Il a donc la capacité de voler une part de mon identité. Dans la vie réelle, c’est exactement la même chose : si je perds ma carte d’identité ou mon passeport, quelqu’un peut s’en servir et voyager avec. Sur internet, les procédures de falsification sont cependant rendues plus faciles. Le réel souci vient surtout de la vérification de l’identité : comment prouver qu’il s’agit bien de moi ? Si « Jérôme Durant » décide de s’appeler « Jacques Martin » sur Internet, il en a le droit. Internet est un espace libre. Jusqu’à présent, c’est moi qui donnait de la cohérence à mes identités, Mais subitement, quelqu’un peut prétendre être moi à ma place. Que faire si « Jérôme Durant » commet des actes répréhensibles au travers de son alias « Jacques Martin » ? Le vrai « Jacques Martin » va avoir du mal à prouver que l’alias ne lui appartient pas. Internet est un espace de liberté, mais il pose le problème de la maitrise de cette liberté. Il n’est pas possible de contrôler totalement cet espace.

IRIS : Existe-il des moyens de combattre cette usurpation d’identité ?

OK : Il existe, d’un côté, une action de l’individu et, de l’autre, un environnement dans le cyber. D’où les questions : que peut-on faire sur l’individu ? Et que peut-on faire sur le cyber ? L’individu doit d’une certaine façon maitriser sa propre liberté et essayer de la contrôler. Il doit être prudent : ouvrir, par exemple, un compte sur chacun des grands réseaux sociaux (Twitter, Facebook…) et y avoir une présence minimale. Dans un deuxième temps, il peut encourager les associations de consommateurs pour s’adresser aux opérateurs. Il existe donc une action individuelle de prévention et une action collective de soutien. Derrière le consommateur, il y a le citoyen. Sur une autre échelle, l’individu va devoir faire confiance à ce qu’on appelle l’ordre public… autrement dit, à l’Etat. Un Etat peut émettre des règles de droits pour tous ceux qui vont pratiquer le cyberespace sur son territoire. Les Etats possèdent, en effet, les outils de la violence légitime avant de parler des gendarmes, il s’agit de l’édiction du droit, et de son respect par la justice. Avec en permanence à tenir la balance égale entre la nécessaire protection des citoyens et le respect indispensable des libertés individuelles.

IRIS : Une dernière question, quand est-il des robots (bots, spy bots, DDOS…) ?

Ils constituent un autre aspect de l’usurpation d’identité : à ceci prêt qu’on ne cherche pas à attaquer l’identité de l’individu, mais juste à l’utiliser pour se camoufler. En effet, la procédure consiste à installer un petit logiciel furtif qui utilisera votre ordinateur sans que vous en ayez conscience. Du coup, cet ordinateur servira de relais pour participer à des attaques collectives. C’est le mécanisme sous-jacent aux attaques dites DDOS (déni de service distribué) qui utilisent des masses d’ordinateurs « zombies » pour lancer des requêtes contre un serveur ciblé. Au fond, votre « identité » est empruntée, sans grand dommage pour vous puisque la masse dissout votre participation relative. Il y a donc un double processus d’anonymat : celui d’un individu perdu dans une masse d’attaques, et celui de l’ordinateur qui sert d’écran au vrai manipulateur qui orchestre l’opération. Voici encore une illustration de la complexité de l’identité sur le cyberespace, qui mériterait un livre entier !

Réf: le lecteur pourra lire avec intérêt le long débat qui a eu lieu (à la suite de mon billet sur la cyberlégitime défense) et qui a beaucoup évoqué ces questions de cyber identité.

Réf : les lecteurs d'égéa qui veulent approfondir liront avec intérêt le débat qui s'est développé sous ce billet.

O. Kempf

1 De Ph Davadie -

Que le grand-maître de ce blog me permette d'être, seulement, partiellement d'accord avec lui.

- En effet, l'identité d'une personne, c'est ce qu'elle EST.

- A partir de là, les documents administratifs (qui ne sont d'ailleurs pas obligatoires en France) ne sont qu'une officialisation d'une restriction d'identité. La généralisation de la CNI ne date que de 1935, et le 78-2 du CPP précise que les OPJ "[...]peuvent inviter à justifier, par tout moyen, de son identité toute personne à l'égard de laquelle [...]" Tout moyen étant autorisé, le témoignage l'est également alors. Effectivement, en pratique, cela peut être lourd.

- Dans le cyberespace, l'identité peut-elle se résumer à un login/mot de passe ou un identifiant ? Je ne le crois pas. L'authentification est un moyen qui permet d'accéder à un espace, comme la clé permet d'accéder à son domicile. Mon identité se résume-t-elle à ma clé ou mon trousseau de clés ?

2 De yves cadiou -

Intitulé « cyberidentité », ce billet parle plutôt de « cyberidentification », ce qui n’est pas exactement pareil. Mais avant de parler de choses sérieuses, il faut faire une petite sélection parce que ce blog devient ‘achement philosophique.

Alors, allons-y : la philo, c’est rigolo. Les matheux et autres adeptes des sciences dures sont priés de zapper le présent commentaire et d’aller m’attendre au coin de l’hypoténuse (qui est carrée, comme chacun sait). Quand ils y seront, ils réfléchiront à l’indispensable question suivante : un angle droit est-il obtus, aigu, les deux à la fois, ou ni l’un ni l’autre ? Je ramasse les copies dans deux heures.

Maintenant que nous sommes entre gens sérieux qui savent parfaitement que tout ce qui existe était hautement improbable avant d’exister, parlons d’identité. La question devrait être simple (et au fond elle l’est) mais on la complique sans cesse. Par « compliquer », j’entends « complexifier », c’est-à-dire qu’on oublie l’essentiel et qu’on s’égare aussitôt dans des labyrinthes concrets, mais subsidiaires et encombrés d’arrière-pensées : carte d’identité, titre de séjour, recherche de l’auteur d’une infraction ou vérification des droits à la sécu sont sous-entendus quand on parle d’identité.

Avec @internet, il y a du nouveau : la cyberidentité, autrement dit « qui-c’est-çui-là » lorsqu’on lit un commentaire anonyme sur un blog ; ou lorsque le vendeur veut savoir quel numéro de carte bancaire paie pour un achat dans le e-commerce. La question est celle de la cyberidentification et rien de plus : il ne s’agit pas de cyberidentité. Dans le cyber comme partout, l’identité n’est utile qu’à fin d’identification.

Par conséquent la bonne réponse à la question de l’identité est résumée par Ph Davadie (comm’ n°1, ci-dessus) « l'identité d'une personne, c'est ce qu'elle EST ». Si l’on trouve que cette réponse est insuffisante, alors ça veut dire que la question était mauvaise. En fait (et j’en viens à mon argument-massue), sous le mot approximatif de cyberidentité on veut parler de cyberidentification, ce qui se réfère aux labyrinthes dont je parlais à l’instant.

La question de l’identité a été magistralement résolue par Descartes bien qu’il ne fût pas branché : « je pense donc je suis ». Pour les bobos (si vous en connaissez vous leur direz de ma part), il existe une formulation plus moderne, qui ne signifie rien de plus mais qui était adaptée à la clientèle de l'époque : « l’existence précède l’essence. » Cette formulation s’est bien vendue en son temps et c’était d’ailleurs son seul but. Mais l’identité en elle-même ne sert à rien, non plus que la cyberidentité.

Ce qui est utile, c’est l’identification et la cyberidentification, limitées à ce qu'on veut en faire. J'insiste : limitées à ce qu'on veut en faire.

Ce n’est pas de la philo, les matheux peuvent revenir.

3 De oodbae -

Donc bref, l'identité nous intéresse du point de vue de sa perception par l'autre. Ceci correspond bien à ma ligne depuis le début.

Quand l'autre ne connaît de soi que l'adresse IP, se la faire usurper par un tiers correspond à une usurpation d'identité ( de cyber-identité).

Les juristes peuvent aussi intervenir. lol

4 De oodbae -

bonjour,

Apparemment, le débat continue ailleurs:

http://www.developpez.com/actu/7708...

Cordialement,